Reifegradmodell

Kurzanleitung zur Einführung eines ISMS Reifegradmodells, um die Informationssicherheit einer Organisation zu bewerten und zu optimieren.

Einleitung

Ein Reifegradmodell für die Informationssicherheit ist ein Instrument zur Bewertung und Verbesserung der Informationssicherheit einer Organisation. Es ermöglicht eine systematische Analyse des aktuellen Sicherheitsniveaus und eine schrittweise Entwicklung der Sicherheitsreife. Das Modell gliedert die Sicherheitsprozesse und -praktiken in verschiedene Stufen oder Phasen, wobei höhere Stufen fortschrittlichere Sicherheitsmaßnahmen repräsentieren.

Organisationen können mit Hilfe eines solchen Modells den aktuellen Stand ihrer Informationssicherheit bewerten, Schwachstellen identifizieren und gezielte Schritte zur Verbesserung der Sicherheitsprozesse planen. Dies kann die Einführung strengerer Sicherheitsrichtlinien, die Schulung von Mitarbeitenden, die Implementierung moderner Sicherheitstechnologien und die kontinuierliche Überwachung und Anpassung von Sicherheitsprozessen umfassen.

Definition von Stufen

In einem Reifegradmodell beziehen sich die "Stufen" auf die verschiedenen Entwicklungs- oder Reifegrade, die Organisationen in Bezug auf bestimmte Fähigkeiten oder Prozesse erreichen können. Diese Stufen repräsentieren typischerweise verschiedene Niveaus von Fähigkeiten, von weniger entwickelt bis hoch entwickelt oder ausgereift.

Die Stufen eines Reifegradmodells dienen dazu, den aktuellen Stand einer Organisation zu bewerten und ihr einen klaren Weg zur Verbesserung aufzuzeigen. Häufig werden die Stufen numerisch oder mit Begriffen wie "Anfänger", " Fortgeschritten", "Experte" usw. bezeichnet. Je höher die Stufe, desto fortgeschrittener sind die Fähigkeiten oder Prozesse der Organisation in dem betreffenden Bereich.

Typischerweise umfassen Reifegradmodelle häufig folgende Stufen:

- Ungeregelt/Initial: Ad-hoc-Maßnahmen ohne strukturierte Prozesse

- Wiederholbar: Grundlegende Prozesse etabliert, aber noch nicht standardisiert

- Definiert: Standardisierte und dokumentierte Prozesse

- Gemanagt: Prozesse werden gemessen und gesteuert

- Optimierend: Kontinuierliche Verbesserung der Prozesse

Je nach Modell und Organisationsgröße können 4 bis 10 Stufen definiert werden.

Definition der Bewertungskategorie

Die Bewertungskategorien sollten an die spezifischen Anforderungen und Risiken der Organisation angepasst werden. Berücksichtige dabei branchenspezifische Regulierungen und Standards wie die DSGVO für den Datenschutz oder PCI DSS für die Zahlungskartenindustrie.

Die Bewertungskategorien sind einzelne Bereiche oder Prozesse, für die die Bewertung des Reifegrads jeweils separat durchgeführt wird.

Ein Reifegradmodell zur Bewertung der Informationssicherheit könnte beispielsweise folgende Bereiche als einzelne Bewertungskategorien enthalten:

- Compliance: Überprüfung des Vorhandenseins und der Einhaltung von Sicherheitsrichtlinien und Datenschutzstandards.

- Risikomanagement: Bewertung der Fähigkeiten zur Identifikation, Bewertung und Behandlung von Risiken.

- Zugangskontrolle: Qualität und Prüfung der Zugangs- und Zugriffsberechtigungen und deren Kontrollen.

- Schulung und Sensibilisierung: Bewertung von Schulungs- und Sensibilisierungsprogrammen zur Förderung des Sicherheitsbewusstseins der Mitarbeitenden.

- Incident Response: Bewertung der Prozesse zur Bewertung der Reaktion auf Sicherheitsvorfälle.

- Datenschutz: Bewertung der Überwachung der Einhaltung der Datenschutzvorschriften.

- Technische Sicherheitsmaßnahmen: Prüfung der eingesetzten Sicherheitstechnologien und -maßnahmen und deren Effizienz.

- Audit und Compliance: Bewertung der Compliance mit gesetzlichen und vertraglichen Anforderungen und internen Vorgaben.

- Notfallmanagement: Überprüfung der Geschäftskontinuitäts- und Notfallpläne (BCM) und der zugehörigen Prozesse.

- Dokumentation und Reporting: Beurteilung der Berichterstattung und Dokumentation von Sicherheitsmaßnahmen.

Diese Kategorien können verwendet werden, um den Reifegrad der Informationssicherheit und des Datenschutzes in einer Organisation zu bewerten und Verbesserungsmöglichkeiten zu identifizieren. Dazu müssen für jede Kategorie die einzelnen Bewertungskriterien für jede Stufe beschrieben werden.

Beispiel

Hier ein Beispiel für ein Reifegradmodell einer kleinen bis mittelgroßen Organisation mit fünf Stufen in fünf Kategorien:

| Reifegrad

Stufe |

Betrieb

IT-OPS |

Sicherheitsmanagement

ISMS |

Riskomanagement

Risk |

Notfallmanament

BCM |

Mitarbeitende

MA |

|---|---|---|---|---|---|

| 5-Proaktiv

Prozesse werden durch die durchführenden Mitarbeitenden kontinuierlich optimiert. |

Durchführung kombinierter Angriffssimulationen und proaktives Handeln zum Schutz vor zukünftigen Bedrohungen. | Das ISMS wird kontinuierlich optimiert, um sicherzustellen, dass es den sich ändernden Bedrohungen und Anforderungen gerecht wird. Es gibt eine Kultur der ständigen Verbesserung in Bezug auf Informationssicherheit. | Die Risikomanagementprozesse werden kontinuierlich optimiert und an veränderte Anforderungen proaktiv angepasst, um maximale Effizienz zu erreichen. | Es werden kontinuierliche Verbesserungen vorgenommen, um das Notfallmanagement effizienter und effektiver zu gestalten. Es gibt eine ständige Anpassung an sich ändernde Anforderungen und Bedrohungen. | Informationssicherheit und Datenschutz sind integraler Bestandteil der Unternehmenskultur. Mitarbeitende sind proaktiv in der Identifizierung und Meldung von Sicherheitsrisiken und setzen bewusst Sicherheitspraktiken um. |

| 4-Gemanaged

Die Intervalle der Prozesse werden mit Hilfe von Kennzahlen gesteuert. |

Regelmäßige Durchführung von Sicherheitsaudits (Penetrationstest). Regelmäßige Logauswertung zur schnellen Erkennung von Vorfällen. | Die Prozesse und Maßnahmen des ISMS werde aktiv verwaltet und überwacht. Es erfolgt eine regelmäßige Überprüfung der Sicherheitsleistung, und Verbesserungen werden umgesetzt, um Risiken zu minimieren. | Risikomanagementprozesse werden kontinuierlich überwacht und verbessert, um sicherzustellen, dass sie effektiv sind. | Das Notfallmanagement wird zu einem integralen Bestandteil der Organisation, mit klaren Verantwortlichkeiten, regelmäßigen Schulungen und Tests sowie einer ständigen Überwachung und Verbesserung der Pläne und Prozesse. | Verhaltensänderungen bei den Mitarbeitenden werden angestrebt. Sie sind in der Lage, sicherheitsbewusst zu handeln und Datenschutzprinzipien in ihren täglichen Aufgaben anzuwenden. |

| 3-Geplant

Prozesse werden in einem fest definierten Intervall durchlaufen. |

Überwachung der Systeme und Detektion von Ressourcenmangel und Fehlern

Überblick über bekannte Schwachstellen, Auswertung von CERT-Meldungen. |

Das ISMS ist definiert und dokumentiert. Es gibt klare Richtlinien, Verfahren und Prozesse für die Informationssicherheit in der Organisation. | Es gibt klare Richtlinien und Prozesse für das Risikomanagement, die in der Organisation umgesetzt werden.Die Risikolage wird regelmäßig analysiert um die Sicherheitsmaßnahmen der Lage anzupassen. | Notfallpläne und -verfahren werden entwickelt und dokumentiert. Schulungen und Tests werden durchgeführt, um die Wiederholbarkeit sicherzustellen. | Sensibilisierungmaßnahmen sind etabliert. Mitarbeitende erhalten regelmäßige Schulungen, um ihr Verständnis und ihre Fähigkeiten im Bereich Informationssicherheit und Datenschutz zu vertiefen. |

| 2-Initial/reaktiv

Prozesse werden gelegentlich und unregelmäßig wiederholt durchlaufen. |

Der Systembetrieb erfolgt individuell und wird anlassbezogen angepasst.

Ein angemessenes Patchmanagement ist vorhanden. |

Es werden erste Schritte unternommen, um ein ISMS einzurichten. Es gibt einige Grundlagen und Ansätze zur Informationssicherheit, aber sie sind noch nicht umfassend implementiert. | Es werden erste Ansätze zur Standardisierung des Risikomanagements eingeführt, aber sie sind noch nicht umfassend. | Ein Notfallmanagement wurde initiiert und Verantwortlichkeiten wurden benannt, regelmäßigen Schulungen und Tests sowie einer ständigen Überwachung und Verbesserung der Pläne und Prozesse findet noch nicht oder nur anlassezogen statt. | Es werden erste Schritte unternommen, um die Mitarbeitenden über die Grundlagen von Informationssicherheit und Datenschutz zu informieren. Dies kann durch Schulungen oder Informationsmaterialien erfolgen. |

| 1-Ungeregelt

Es gibt keine Prozesse, gehandelt wird nach Bedarf |

Systeme werden betrieben so gut es eben geht. „Hauptsache es läuft“ | Es gibt keine festen Prozesse oder Standards für die Informationssicherheit. Sicherheitsmaßnahmen werden unstrukturiert und anlassbezogen ad-hoc umgesetzt. | Es gibt keine formalen Prozesse oder Standards für das Risikomanagement. | Es gibt keine formalen Notfallvorbereitungsmaßnahmen, und Reaktionen auf Notfälle erfolgen unstrukturiert und ad-hoc. | Mitarbeitende sind sich der Bedeutung von Informationssicherheit und Datenschutz nicht bewusst. Es fehlen Schulungen und Aufklärung. |

Darstellungsformen

Die Ergebnisse der Reifegraderhebung können in einem Managementbericht grafisch aufbereitet werden, um den aktuellen Stand anschaulicher darzustellen.

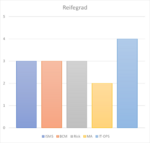

Balkendiagramm

Ein klassisches Balkendiagramm stellt die Reifegrade jeder Kategorie getrennt dar. Es eignet sich gut, um den Status jeder Kategorie einzeln darzustellen und gegebenenfalls Trends im Zeitverlauf zu visualisieren. Es bietet eine gute Möglichkeit, Sicherheitsmetriken oder Kategorien zu vergleichen.

Es stellt die verschiedenen Kategorien und ihre jeweiligen Reifegrade übersichtlich dar, um einen schnellen Überblick über den Status der Informationssicherheit in Ihrer Organisation zu erhalten. Im direkten Vergleich über mehrere Berichtszeiträume kann auch die Entwicklung über die Zeit gut dargestellt werden.

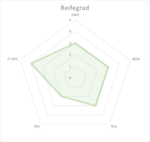

Spinnennetzdiagramm

Ein Spinnennetzdiagramm ist eine grafische Darstellung, die verwendet wird, um verschiedene Aspekte und Kennzahlen eines Objekts miteinander in Beziehung zu setzen. Der Gesamtreifegrad der Organisation wird durch die Größe der Fläche visualisiert. Hier eine kurze Beschreibung der Darstellungsform:

- Das Diagramm besteht aus einem zentralen Punkt, von dem aus mehrere Strahlen oder Linien nach außen verlaufen.

- Jeder Strahl steht für eine bestimmte Dimension oder Kategorie, wie z.B. Sensibilisierung der Mitarbeiter, Risikomanagement, Notfallvorsorge, Datenschutz usw.

- An den Enden dieser Strahlen befinden sich Punkte oder Markierungen, die den aktuellen Status oder die Bewertung jeder Dimension darstellen. Jeweiter außen der Messpunkt liegt, desto höher der Reifegrad der jeweiligen Kategorie.

- Durch die Verbindung dieser Punkte entsteht eine polygonale Fläche, die die Gesamtbewertung der Informationssicherheit der Organisation darstellt.

- Eine größere, gut geformte Fläche im Diagramm weist auf eine höhere Reife hin, während eine kleinere oder unregelmäßige Fläche Verbesserungsbedarf anzeigt.

Ein Spinnennetzdiagramm ist nützlich, um Stärken und Schwächen in verschiedenen Sicherheits- und Datenschutzbereichen als Gesamtbild visuell darzustellen und Prioritäten für Verbesserungen zu setzen.

Vorgehen bei der Anwendung und Implementierung

Die erfolgreiche Anwendung und Implementierung eines Reifegradmodells für Informationssicherheit erfordert einen strukturierten Ansatz. Im Folgenden wird ein umfassender Prozess beschrieben, der Organisationen dabei unterstützt, ihr Informationssicherheitsmanagement mit einem Reifegradmodell systematisch zu bewerten und zu verbessern.

Initiale Anwendung des Modells

Der erste Schritt bei der Anwendung eines Reifegradmodells ist eine gründliche Selbstbewertung:

- Selbstbewertung durchführen: Führe für jede definierte Kategorie eine ehrliche und detaillierte Selbstbewertung durch. Nutze hierfür die festgelegten Kriterien für jede Reifegradstufe.

- Lückenanalyse: Identifiziere die Diskrepanzen zwischen dem aktuellen Reifegrad und dem angestrebten Niveau in jeder Kategorie. Diese Analyse bildet die Grundlage für gezielte Verbesserungsmaßnahmen.

- Maßnahmenplan entwickeln: Basierend auf den identifizierten Lücken, erstelle einen strukturierten Plan mit konkreten Maßnahmen zur schrittweisen Verbesserung des Reifegrads.

- Ziele setzen: Definiere realistische, aber herausfordernde Ziele für die nächste Bewertungsperiode. Diese Ziele sollten spezifisch, messbar, erreichbar, relevant und zeitgebunden (SMART) sein.

Implementierung und kontinuierliche Verbesserung

Um das Reifegradmodell nachhaltig in der Organisation zu verankern und kontinuierliche Verbesserungen zu erzielen, sind folgende Schritte empfehlenswert:

- Verantwortliches Team bestimmen: Etabliere ein dediziertes Team für die Reifegradanalyse. Dieses Team sollte aus Mitarbeitenden verschiedener relevanter Abteilungen bestehen und direkt an die Geschäftsführung berichten.

- Regelmäßige Bewertungen durchführen: Plane und führe in festgelegten Intervallen (z.B. jährlich) Neubewertungen durch. Dies ermöglicht es, Fortschritte zu messen und neue Herausforderungen frühzeitig zu erkennen.

- Ziele für Verbesserungen setzen: Definiere für jede Bewertungsperiode realistische, aber ambitionierte Ziele. Diese sollten auf den Ergebnissen der vorherigen Bewertung und den strategischen Zielen der Organisation basieren.

- Aktionsplan entwickeln: Erarbeite einen detaillierten Aktionsplan mit konkreten Maßnahmen, Verantwortlichkeiten und Zeitplänen zur Erreichung der gesetzten Ziele.

- Fortschritt überwachen: Implementiere ein System zur kontinuierlichen Überwachung des Fortschritts. Regelmäßige Statusmeetings und Fortschrittsberichte können hierbei hilfreich sein.

- Modell anpassen: Überprüfe regelmäßig die Relevanz und Effektivität des Reifegradmodells. Passe es bei Bedarf an veränderte Anforderungen, neue Technologien oder Bedrohungen an.

Interpretation und Kommunikation der Ergebnisse

Die effektive Nutzung und Kommunikation der Ergebnisse ist entscheidend für den Erfolg des Reifegradmodells:

- Priorisierung: Identifiziere Kategorien mit dem niedrigsten Reifegrad als prioritäre Handlungsfelder. Diese Bereiche erfordern in der Regel die dringendste Aufmerksamkeit und Ressourcen.

- Analyse von Ungleichgewichten: Untersuche Diskrepanzen zwischen den verschiedenen Kategorien. Ein ausgewogener Ansatz in allen Bereichen der Informationssicherheit ist oft effektiver als die Überoptimierung einzelner Aspekte.

- Trendanalyse: Betrachte die Entwicklung der Reifegrade über Zeit. Dies ermöglicht es, langfristige Fortschritte zu erkennen und potenzielle Rückschritte frühzeitig zu identifizieren.

- Managementkommunikation: Nutze visuelle Darstellungen wie Spinnendiagramme oder Heatmaps, um die Ergebnisse dem Management prägnant zu präsentieren. Diese Visualisierungen sind besonders hilfreich, um die Notwendigkeit von Ressourcen oder Investitionen zu begründen.

Durch die konsequente Anwendung dieses Vorgehens kann eine Organisation ihr Informationssicherheitsmanagement kontinuierlich verbessern und auf einem hohen Niveau halten. Das Reifegradmodell wird so zu einem wertvollen Instrument für die strategische Steuerung und Weiterentwicklung der Informationssicherheit.