Reifegradmodell

Einleitung

Ein Reifegradmodell für Informationssicherheit ist ein Instrument zur Bewertung und Verbesserung der Informationssicherheit der Organisation. Es ermöglicht eine systematische Analyse des aktuellen Sicherheitsniveaus und die schrittweise Erhöhung der Sicherheitsreife. Das Modell gliedert die Sicherheitspraktiken in verschiedene Stufen oder Phasen, wobei höhere Stufen fortschrittlichere Sicherheitsmaßnahmen repräsentieren.

Organisationen können ein solches Modell nutzen, um ihre aktuellen Informationssicherheitspraktiken zu bewerten, Schwachstellen zu identifizieren und gezielte Schritte zur Verbesserung zu planen. Dies kann die Einführung strengerer Sicherheitsrichtlinien, Schulungen für Mitarbeiter, die Implementierung moderner Sicherheitstechnologien und die kontinuierliche Überwachung und Anpassung von Sicherheitsprozessen umfassen.

Definition von Stufen

In einem Reifegradmodell beziehen sich die "Stufen" auf verschiedene Entwicklungs- oder Reifegrade, die Organisationen in Bezug auf bestimmte Fähigkeiten oder Prozesse erreichen können. Diese Stufen repräsentieren typischerweise verschiedene Ebenen der Fähigkeiten, von weniger entwickelt bis hin zu hoch entwickelt oder ausgereift.

Die Stufen eines Reifegradmodells dienen dazu, den aktuellen Stand einer Organisation zu bewerten und ihr einen klaren Weg zur Verbesserung aufzuzeigen. Oftmals werden die Stufen numerisch oder mit Begriffen wie "Anfänger", "Fortgeschritten", "Experte" usw. gekennzeichnet. Je höher die Stufe, desto fortgeschrittener sind die Fähigkeiten oder Prozesse der Organisation in dem betreffenden Bereich.

Sinnvoll sind 4-10 Stufen, je nach Größe der Organisation.

Definition der Bewertungskategorie

Ein Reifegradmodell zur Bewertung der Informationssicherheit könnte zum Beispiel folgende Bewertungskategorien haben:

- Richtlinien und Standards: Überprüfung der Einhaltung von Sicherheitsrichtlinien und Datenschutzstandards.

- Risikomanagement: Bewertung der Identifikation, Bewertung und Behandlung von Risiken.

- Zugangskontrolle: Prüfung der Zugriffsberechtigungen und -kontrollen.

- Schulung und Sensibilisierung: Beurteilung der Mitarbeiterfortbildungsprogramme zur Sicherheitsbewusstseinsförderung.

- Incident Response: Bewertung der Reaktion auf Sicherheitsvorfälle.

- Datenschutz: Überwachung der Einhaltung der Datenschutzvorschriften.

- Technische Sicherheitsmaßnahmen: Prüfung der eingesetzten Sicherheitstechnologien.

- Audit und Compliance: Bewertung der Compliance mit gesetzlichen Anforderungen und internen Vorgaben.

- Kontinuitätsmanagement: Überprüfung der Geschäftskontinuitäts- und Notfallpläne.

- Dokumentation und Reporting: Beurteilung der Berichterstattung und Dokumentation von Sicherheitsmaßnahmen.

Diese Kategorien können verwendet werden, um den Reifegrad der Informationssicherheit und des Datenschutzes in einer Organisation zu bewerten und Verbesserungen zu identifizieren.

Beispiel

Hier ein Beispiel für ein Reifegradmodell einer kleinen bis mittelgroßen Organisation:

| Reifegrad

Stufe |

Betrieb

IT-OPS |

Sicherheitsmanagement

ISMS |

Riskomanagement

Risk |

Notfallmanament

BCM |

Mitarbeitende

MA |

|---|---|---|---|---|---|

| 5-Proaktiv

Prozesse werden durch die durchführenden Mitarbeitenden kontinuierlich optimiert. |

Durchführung kombinierter Angriffssimulationen und proaktives Handeln zum Schutz vor zukünftigen Bedrohungen. | Das ISMS wird kontinuierlich optimiert, um sicherzustellen, dass es den sich ändernden Bedrohungen und Anforderungen gerecht wird. Es gibt eine Kultur der ständigen Verbesserung in Bezug auf Informationssicherheit. | Die Risikomanagementprozesse werden kontinuierlich optimiert und an veränderte Anforderungen angepasst, um maximale Effizienz zu erreichen. | Es werden kontinuierliche Verbesserungen vorgenommen, um das Notfallmanagement effizienter und effektiver zu gestalten. Es gibt eine ständige Anpassung an sich ändernde Anforderungen und Bedrohungen. | Informationssicherheit und Datenschutz sind integraler Bestandteil der Unternehmenskultur. Mitarbeitende sind proaktiv in der Identifizierung und Meldung von Sicherheitsrisiken und setzen bewusst Sicherheitspraktiken um. |

| 4-Gemanaged

Die Intervalle der Prozesse werden mit Hilfe von Kennzahlen gesteuert. |

Regelmäßige Durchführung von Sicherheitsaudits (Penetrationstest). Regelmäßige Logauswertung zur schnellen Erkennung von Vorfällen. | Die Prozesse und Maßnahmen des ISMS werde aktiv verwaltet und überwacht. Es erfolgt eine regelmäßige Überprüfung der Sicherheitsleistung, und Verbesserungen werden umgesetzt, um Risiken zu minimieren. | Risikomanagementprozesse werden kontinuierlich überwacht und verbessert, um sicherzustellen, dass sie effektiv sind. | Das Notfallmanagement wird zu einem integralen Bestandteil der Organisation, mit klaren Verantwortlichkeiten, regelmäßigen Schulungen und Tests sowie einer ständigen Überwachung und Verbesserung der Pläne und Prozesse. | Verhaltensänderungen bei den Mitarbeitenden werden angestrebt. Sie sind in der Lage, sicherheitsbewusst zu handeln und Datenschutzprinzipien in ihren täglichen Aufgaben anzuwenden. |

| 3-Geplant

Prozesse werden in einem fest definierten Intervall durchlaufen. |

Überwachung der Systeme und Detektion von Ressourcenmangel und Fehlern

Überblick über bekannte Schwachstellen, Auswertung von CERT-Meldungen. |

Das ISMS ist definiert und dokumentiert. Es gibt klare Richtlinien, Verfahren und Prozesse für die Informationssicherheit in der Organisation. | Es gibt klare Richtlinien und Prozesse für das Risikomanagement, die in der Organisation umgesetzt werden. | Notfallpläne und -verfahren werden entwickelt und dokumentiert. Schulungen und Tests werden durchgeführt, um die Wiederholbarkeit sicherzustellen. | Mitarbeitende erhalten regelmäßige Schulungen und Schulungen, um ihr Verständnis und ihre Fähigkeiten im Bereich Informationssicherheit und Datenschutz zu vertiefen. |

| 2-Initial/reaktiv

Prozesse werden gelegentlich und unregelmäßig wiederholt durchlaufen. |

Der Systembetrieb erfolgt individuell und wird anlassbezogen angepasst.

Ein angemessenes Patchmanagement ist vorhanden. |

Es werden erste Schritte unternommen, um ein ISMS einzurichten. Es gibt einige Grundlagen und Ansätze zur Informationssicherheit, aber sie sind noch nicht umfassend implementiert. | Es werden erste Ansätze zur Standardisierung des Risikomanagements eingeführt, aber sie sind noch nicht umfassend. | Das Notfallmanagement wird zu einem integralen Bestandteil der Organisation, mit klaren Verantwortlichkeiten, regelmäßigen Schulungen und Tests sowie einer ständigen Überwachung und Verbesserung der Pläne und Prozesse. | Es werden erste Schritte unternommen, um die Mitarbeitenden über die Grundlagen von Informationssicherheit und Datenschutz zu informieren. Dies kann durch Schulungen oder Informationsmaterialien erfolgen. |

| 1-Ungeregelt

Es gibt keine Prozesse, gehandelt wird nach Bedarf |

Systeme werden betrieben so gut es eben geht. „Hautsache es läuft“ | Es gibt keine festen Prozesse oder Standards für die Informationssicherheit. Sicherheitsmaßnahmen sind unstrukturiert und ad-hoc. | Es gibt keine formalen Prozesse oder Standards für das Risikomanagement. | Es gibt keine formalen Notfallvorbereitungsmaßnahmen, und Reaktionen auf Notfälle sind unstrukturiert und ad-hoc. | Mitarbeitende sind sich der Bedeutung von Informationssicherheit und Datenschutz nicht bewusst. Es fehlen Schulungen und Aufklärung. |

Darstellungsformen

Die Ergebnisse der Reifegraderhebung können in einem Managementbericht grafisch aufbereitet werden, um den aktuellen Stand anschaulicher darzustellen.

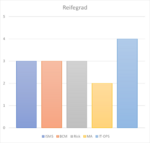

Balkendiagramm

Ein klassisches Balkendiagramm stellt die Reifegrade der einzelnen Kategorien oder Prozesse separat dar. Es eignet sich gut, um Trends im Laufe der Zeit oder den Anteil von Teilen an einem Ganzen zu visualisieren. In der Informationssicherheit könnte es verwendet werden, um Sicherheitsmetriken oder -kategorien zu vergleichen, z. B. die Verteilung von Sicherheitsvorfällen über die Zeit hinweg. So lassen sich Muster und Trends leicht erkennen.

Ein solches Balkendiagramm ermöglicht es, die verschiedenen Kategorien und ihre jeweiligen Reifegradstufen übersichtlich darzustellen, um schnell Einblicke in den Status der Informationssicherheit und des Datenschutzes in Ihrer Organisation zu gewinnen.

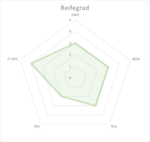

Spinnendiagramm

Ein Spinnennetzdiagramm ist eine grafische Darstellung, die verwendet wird, um verschiedene Aspekte oder Kennzahlen einer Sache oder eines Objekts in Beziehung zueinander zu setzen. In Ihrem Fall, als Verantwortlicher für Informationssicherheit und Datenschutz, könnte ein Spinnennetzdiagramm dazu verwendet werden, die verschiedenen Dimensionen der Informationssicherheit und des Datenschutzes zu visualisieren. Hier ist eine kurze Beschreibung:

- Das Diagramm besteht aus einem zentralen Punkt, von dem aus mehrere Strahlen oder Linien nach außen verlaufen.

- Jeder Strahl repräsentiert eine spezifische Dimension oder Kategorie der Informationssicherheit oder des Datenschutzes, wie z.B. Zugriffskontrolle, Risikomanagement, Schulung, Datenschutz usw.

- An den Enden dieser Strahlen werden Punkte oder Markierungen platziert, um den aktuellen Status oder die Bewertung jeder Dimension darzustellen. Dies kann auf einer Skala von niedrig bis hoch oder auf andere Weise gemessen werden.

- Durch die Verbindung dieser Punkte oder Markierungen entsteht ein polygonales Muster, das die Gesamtbewertung der Informationssicherheit und des Datenschutzes in Ihrer Organisation zeigt.

- Ein größerer, gut geformter Bereich im Diagramm deutet auf eine höhere Sicherheit und Datenschutzreife hin, während ein kleinerer oder unregelmäßiger Bereich auf Verbesserungsbedarf hinweist.

Ein Spinnennetzdiagramm ist nützlich, um Stärken und Schwächen in verschiedenen Sicherheits- und Datenschutzbereichen visuell darzustellen und Prioritäten für Verbesserungen zu setzen.