Schutzbedarf: Unterschied zwischen den Versionen

Dirk (Diskussion | Beiträge) (Die Seite wurde neu angelegt: „== Einleitung == Ein zentraler Bestandteil eines ISMS ist u.a. die Durchführung einer Schutzbedarfsfeststellung für die zu verarbeitenden Informationen. Die Schutzbedarfsfeststellung muss für jede(n) Geschäftsprozess und/oder Anwendung getrennt durchgeführt werden und der festgestellte Schutzbedarf vererbt sich auf die folgenden Zielobjekte (Anwendungen, Netze, IT-Systeme) die von dem jeweiligen Geschäftsprozess oder der Anwendung genutzt werden.…“) |

Dirk (Diskussion | Beiträge) KKeine Bearbeitungszusammenfassung |

||

| (17 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== | {{#seo: | ||

Ein zentraler Bestandteil eines ISMS ist u.a. die Durchführung einer Schutzbedarfsfeststellung für die zu verarbeitenden Informationen. | |title=Durchführung einer Schutzbedarfsfeststellung | ||

|keywords=Schutzbedarfsfeststellung, BSI Standard 200-2, ISMS, Vertraulichkeit, Integrität, Verfügbarkeit, Schutzbedarfskategorien, Vererbungsprinzipien, Risikoanalyse, IT-Grundschutz, WiKi | |||

|description=Durchführung einer Schutzbedarfsfeststellung nach BSI IT-Grundschutz, basierend auf Schutzzielen und Schutzbedarfskategorien für Informationen. | |||

}}{{SHORTDESC:Durchführung einer Schutzbedarfsfeststellung nach BSI IT-Grundschutz.}} | |||

Ein zentraler Bestandteil bei der Erstellung einer Sicherheitskonzeption nach der Methodik des BSI Standards 200-2 und dem damit verbunden Aufbau eines ISMS ist u.a. die Durchführung einer Schutzbedarfsfeststellung für die zu verarbeitenden Informationen. | |||

Die Schutzbedarfsfeststellung muss für jede(n) Geschäftsprozess und/oder Anwendung getrennt durchgeführt werden und der festgestellte Schutzbedarf vererbt sich auf die folgenden Zielobjekte (Anwendungen, Netze, IT-Systeme) die von dem jeweiligen Geschäftsprozess oder der Anwendung genutzt werden. | Die Schutzbedarfsfeststellung muss für jede(n) Geschäftsprozess und/oder Anwendung getrennt durchgeführt werden und der festgestellte Schutzbedarf vererbt sich auf die folgenden Zielobjekte (Anwendungen, Netze, IT-Systeme) die von dem jeweiligen Geschäftsprozess oder der Anwendung genutzt werden. | ||

Bei Informationsverbünden für die die Basis-Absicherung entfällt die Schutzbedarfsfeststellung da die Basis-Absicherung grundsäztlich von einem Schutzbedarf "normal" in allen Grundwerten ausgeht. | Bei Informationsverbünden für die die Basis-Absicherung gewählt wurde, entfällt die Schutzbedarfsfeststellung, da die Basis-Absicherung grundsäztlich von einem Schutzbedarf "normal" in allen Grundwerten ausgeht. | ||

== Grundwerte == | == Grundwerte == | ||

Die Schutzbedarfsfeststellung erfolgt getrennt für die drei Grundwerte '''Vertraulichkeit''', '''Integrität''' und '''Verfügbarkeit'''. | Die Schutzbedarfsfeststellung erfolgt getrennt für die drei Grundwerte '''Vertraulichkeit''', '''Integrität''' und '''Verfügbarkeit'''. | ||

Vertraulichkeit: Keine unbefugte Kentnisnahme oder Weitergabe von Informationen. | |||

Integrität: Die Korrektheit von Informationen und der korrekte Funktionsweise von Systemen. | |||

Verfügbarkeit: Unbeeinträchtigter Zugriff auf Systeme und Informationen. | |||

Die drei Grundwerte müssen durchgängig getrennt betrachtet werden, da sich diese auch in den Maßnahmen grundlegend unterscheiden. | Die drei Grundwerte müssen durchgängig getrennt betrachtet werden, da sich diese auch in den Maßnahmen grundlegend unterscheiden. | ||

== | == Schutzbedarfskategorien == | ||

Zunächst sind Schutzstufen | Zunächst sind Schutzbedarfskategorien (Schutzstufen) zu definieren. Durch das BSI werden folgende drei Schutzbedarfskategorien vorgeschlagen: | ||

* '''normal''' (Die | * '''normal''' (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind begrenzt und beherrschbar) | ||

* '''hoch''' (Die | * '''hoch''' (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind beträchtlich) | ||

* '''sehr hoch''' (Die | * '''sehr hoch''' (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind existenzbedrohend) | ||

Es können auch hiervon abweichende oder zusätzliche | Es können auch hiervon abweichende oder zusätzliche Schutzbedarfskategorien definiert werden. Mehr als 3-4 Schutzstufen erscheint jedoch nicht sinnvoll, da die Einstufung selten an klar definierten Kennzahlen erfolgen kann und daher oft subjektiv geprägt ist. | ||

Die Grenze zwischen "'''normal'''" und "'''hoch'''" ist zu beachten! Die Kategorie "'''normal'''" darf nicht wesentlich von der Beispieldefinition des BSI im Standard 200-2 abweichen, da sich die Anforderungen der Standardabsicherung an dieser Definition orientieren. | |||

Bei unterschiedlicher Benennung der Kategorien muss erkennbar sein, welche Kategorie dem "'''normal'''" des BSI-Standards entspricht. | |||

== Schadensszenarien == | == Schadensszenarien == | ||

Zur besseren Bewertbarkeit werden die | Zur besseren Bewertbarkeit werden die Schutzbedarfe in verschiedenen Schadensszenarien betrachtet. Für jedes Schadensszenario werden die Schutzbedarfskategorien einzeln definiert: | ||

{| class="wikitable" | {| class="wikitable" | ||

|+ | |+ | ||

! | ! | ||

!Schadensszenario | |||

!normal | !normal | ||

!hoch | !hoch | ||

!sehr hoch | !sehr hoch | ||

|- | |- | ||

|'''1.''' Verstoß gegen Gesetze, Vorschriften, Verträge | |'''1.''' | ||

|Verstoß gegen Gesetze, Vorschriften, Verträge | |||

|Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen. | |Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen. | ||

|Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen. | |Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen. | ||

|Fundamentaler Verstoß gegen Vorschriften und Gesetze. Vertragsverletzungen, deren Haftungsschäden ruinös sind. | |Fundamentaler Verstoß gegen Vorschriften und Gesetze. Vertragsverletzungen, deren Haftungsschäden ruinös sind. | ||

|- | |- | ||

|'''2.''' Beeinträchtigung des informationellen Selbstbestimmungsrechts (personenbezogene Daten) | |'''2.''' | ||

|Es handelt sich um personenbezogene Daten, durch deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen beeinträchtigt werden kann. | |Beeinträchtigung des informationellen Selbstbestimmungsrechts (personenbezogene Daten) | ||

|Es handelt sich um personenbezogene Daten, durch deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen nur gering beeinträchtigt werden kann. | |||

|Es handelt sich um personenbezogene Daten, bei deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen erheblich beeinträchtigt werden kann. | |Es handelt sich um personenbezogene Daten, bei deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen erheblich beeinträchtigt werden kann. | ||

|Es handelt sich um personenbezogene Daten, bei deren Verarbeitung eine Gefahr für Leib und Leben oder die persönliche Freiheit des Betroffenen gegeben ist. | |Es handelt sich um personenbezogene Daten, bei deren Verarbeitung eine Gefahr für Leib und Leben oder die persönliche Freiheit des Betroffenen gegeben ist. | ||

|- | |- | ||

|'''3.''' Beeinträchtigung der persönlichen Unversehrtheit | |'''3.''' | ||

|Beeinträchtigung der persönlichen Unversehrtheit | |||

|Eine Beeinträchtigung erscheint nicht möglich. | |Eine Beeinträchtigung erscheint nicht möglich. | ||

|Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht absolut ausgeschlossen werden. | |Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht absolut ausgeschlossen werden. | ||

|Gravierende Beeinträchtigungen der persönlichen Unversehrtheit sind möglich. Gefahr für Leib und Leben. | |Gravierende Beeinträchtigungen der persönlichen Unversehrtheit sind möglich. Gefahr für Leib und Leben. | ||

|- | |- | ||

|'''4.''' Beeinträchtigung der Aufgabenerfüllung | |'''4.''' | ||

|Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden | |Beeinträchtigung der Aufgabenerfüllung | ||

|Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. | |Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden und verstößt gegen keine Verträge, Fristen oder Gesetze. | ||

|Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. | |Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. Es werden lediglich interne Verträge oder Fristen verletzt. | ||

|Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. Verträge oder Fristen können nicht mehr erfüllt werden. | |||

|- | |- | ||

|'''5.''' Negative Innen- oder Außenwirkung | |'''5.''' | ||

|Negative Innen- oder Außenwirkung | |||

|Eine geringe bzw. nur interne Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | |Eine geringe bzw. nur interne Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | ||

|Eine breite Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | |Eine breite Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | ||

|Eine landesweite Ansehens- oder Vertrauensbeeinträchtigung, eventuell sogar existenzgefährdender Art, ist denkbar. | |Eine landesweite Ansehens- oder Vertrauensbeeinträchtigung, eventuell sogar existenzgefährdender Art, ist denkbar. | ||

|- | |- | ||

|'''6.''' Finanzielle Auswirkungen | |'''6.''' | ||

|Finanzielle Auswirkungen | |||

|Der finanzielle Schaden bleibt für die Institution tolerabel. | |Der finanzielle Schaden bleibt für die Institution tolerabel. | ||

|Der Schaden bewirkt beachtliche finanzielle Verluste, | |Der Schaden bewirkt beachtliche finanzielle Verluste, die aber noch innerhalb der Institution aufgefangen werden können. | ||

|Der finanzielle Schaden ist für die Institution existenzbedrohend. | |Der finanzielle Schaden ist für die Institution existenzbedrohend. | ||

|} | |} | ||

Je nach Art der Organisation sind die Grenzen zwischen den einzelnen Schutzbedarfskategorien "normal" ⇔ "hoch" und "hoch" ⇔ "sehr hoch" zu konkretisieren. Z.B. bei den finanziellen Auswirkungen mit konkreten Euro-Beträgen. | |||

== Vererbungsprinzipen == | == Vererbungsprinzipen == | ||

Da einzelne IT-Komponenten in der Regel nicht zum Selbstzweck betrieben werden, leitet sich ihr Schutzbedarf nicht vom reinen Wert der Komponente ab, sondern von den Informationen/Geschäftsprozessen, deren Verarbeitung sie dienen. Der Schutzbedarf vererbt sich somit von den Kerngeschäftsprozessen über die Anwendungen, die einzelnen IT-Komponenten bis hin zu den Gebäuden und Räumen. | |||

Die folgenden Vererbungsprinzipen des Schutzbedarfs können je nach Bedarf angewendet werden: | Die folgenden Vererbungsprinzipen des Schutzbedarfs können je nach Bedarf angewendet werden: | ||

====== | ====== Maximalprinzip ====== | ||

Im Maximumprizip (Standard) wird der jeweils höchste Einzelwert betrachtet, d.h. wenn mehrere unterschiedliche Schutzstufen gemeinsam betrachtet werden, zählt nur die höchste Einzel-Stufe für das Gesamtsystem. Z.B. Nutzen drei Systeme unterschiedlichen Schutzbedarfs im Grundwert Verfügbarkeit eine Netzkomponente, erhält diese gemeinsame Netzkomponente die höchste Schutzbedarfsstufe der drei einzelnen Systeme. | Im Maximumprizip (Standard) wird der jeweils höchste Einzelwert betrachtet, d.h. wenn mehrere unterschiedliche Schutzstufen gemeinsam betrachtet werden, zählt nur die höchste Einzel-Stufe für das Gesamtsystem. Z.B. Nutzen drei Systeme unterschiedlichen Schutzbedarfs im Grundwert Verfügbarkeit eine Netzkomponente, erhält diese gemeinsame Netzkomponente die höchste Schutzbedarfsstufe der drei einzelnen Systeme. | ||

====== Verteilungseffekt ====== | ====== Verteilungseffekt ====== | ||

Der Verteilungseffekt bedeutet das sich das Risiko über mehrere Systeme verteilen kann und daher die Schutzstufe des | Der Verteilungseffekt bedeutet das sich das Risiko über mehrere Systeme verteilen kann und daher die Schutzstufe des einzelnen Systems sinkt. | ||

Z.B.: Wenn der Schutzbedarf eines | Z.B.: Wenn der Schutzbedarf eines Systems im Grundwert Verfügbarkeit "hoch" ist, davon aber mehrere Systeme vorhanden sind, die sich gegenseitig ersetzen können (z.B. bei einer Lastverteilung), kann der Schutzbedarf für das einzelne System auf "normal" sinken, da der Ausfall eines einzelnen System im Gesamtsystem kompensiert werden kann. | ||

====== Kumulationseffekt ====== | ====== Kumulationseffekt ====== | ||

Der Kumulationseffekt ist das Gegenteil vom Verteilungseffekt, hier kann die Kumulation mehrerer Systeme zu einer Erhöhung des Schutzbedarfs des Gesamtsystems führen. Z.B.: Auf einem Server laufen viele Anwendungen mit dem Schutzbedarf "normal", Der Ausfall einer einzelnen Anwendung ist unkritisch. Fällt dagegen der Server aus, fallen auch alle Anwendungen auf dem Server aus, was für das Gesamtsystem kritisch ist, daher bekommt der Server aufgrund des Kumulationseffekts den Schutzbedarf "hoch" auch wenn jede einzelne Anwendung nur einen normalen Schutzbedarf vererbt. | Der Kumulationseffekt ist das Gegenteil vom Verteilungseffekt, hier kann die Kumulation mehrerer Systeme zu einer Erhöhung des Schutzbedarfs des Gesamtsystems führen. Z.B.: Auf einem Server laufen viele Anwendungen mit dem Schutzbedarf "normal", Der Ausfall einer einzelnen Anwendung ist unkritisch. Fällt dagegen der Server aus, fallen damit auch alle Anwendungen auf dem Server aus, was für das Gesamtsystem kritisch ist, daher bekommt der Server aufgrund des Kumulationseffekts den Schutzbedarf "hoch" auch wenn jede einzelne Anwendung nur einen normalen Schutzbedarf vererbt. | ||

==== Vererbungsprinzipien in der Praxis ==== | |||

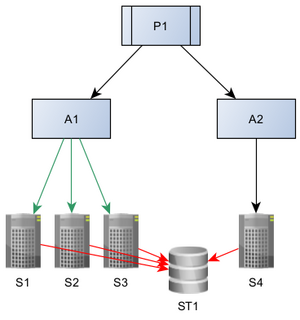

[[Datei:Vererbung.png|alternativtext=Vererbungsprinzipien|mini|Vererbungsprinzipien]] | |||

Im Beispiel rechts sind die Vererbungsprinzipien grafisch dargestellt. | |||

Der Prozess (P1) benötigt die Anwendungen (A1) und (A2) und vererbt seinen Schutzbedarf 1:1 an beide Anwendungen. | |||

Die Anwendung (A2) läuft auf dem Server (S4) und vererbt ihren Schutzbedarf 1:1 an den Server (S4). | |||

Die Anwendung (A1) läuft lastverteilt auf den Servern (S1, S2, S3). Alle drei Server können sich gegenseitig ersetzen. Der Schutzbedarf für den Grundwert <u>Verfügbarkeit</u> verteilt sich auf alle drei Server Da der Ausfall eines Servers nicht zum Ausfall der Anwendung führt, sind die Anforderungen an die Verfügbarkeit jedes einzelnen Servers also geringer als die der Anwendung ('''Verteilungseffekt'''). Die Grundwerte Vertraulichkeit und Integrität bleiben unverändert und vererben sich 1:1 auf jeden der drei Server. | |||

Alle vier Server (S1 bis S4) verwenden den Storage (ST1). Das Storage erbt den Schutzbedarf aller vier Server nach dem '''Maximalprizip'''. D.h. der jeweils höchste einzelne Schutzbedarf der vier Server (S1 bis S4) gilt für das gesamte Storage. | |||

Da der Ausfall des Storage (ST1) zum Ausfall aller vier Server (S1 bis S4) führt (und damit zum Ausfall beider Anwendungen (A1) und (A2)), kommt hier ggf. auch der '''Kumulationseffekt''' zum Tragen. D.h. die einzelnen Schutzbedarfe kumulieren im Storage (ST1) und können hier in Summe zu einem höheren Schutzbedarf für den Grundwert Verfügbarkeit führen. | |||

''(In diesem kleinen Beispiel wäre der Kumulationseffekt in der Praxis nicht relevant, da es nur eine Quelle für den Schutzbedarf gibt, den Prozess (P1) und es keinen Sinn machen würde, dass eine einzelne Komponente einen höheren Schutzbedarf erhält als die zugrunde liegende Information).'' | |||

== Schutzbedarfsfeststellung == | == Schutzbedarfsfeststellung == | ||

In der eigentlichen Schutzbedarfsfeststellung wird der Schutzbedarf für die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit gemäß den zuvor getroffenen Definitionen für alle Prozesse (alternativ Anwendungen) einzeln ermittelt und die Einstufung kurz begründet. Die Begründung ist zwingend erforderlich um eine Nachvollziehbarkeit der Einstufung zu gewährleisten. | |||

=== Einzelbewertung === | |||

'''Beispiel:''' Prozess "P1 - Personalverwaltung" Anhand der definierten Schadenscenarien und der o.g. Bewertungstabelle ergibt sich folgendes Bild: | |||

{| class="wikitable" | |||

| | |||

|'''<small>Schadensszenario</small>''' | |||

|'''<small>Vertraulicheit</small>''' | |||

|'''<small>Integrität</small>''' | |||

|'''<small>Verfügbarkeit</small>''' | |||

|'''<small>Begründung</small>''' | |||

|- | |||

|'''1.''' | |||

|Verstoß gegen Gesetze, Vorschriften, Verträge | |||

| style="background-color:#ffdbb6;"|hoch | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

|besondere personenbezogene Daten. | |||

|- | |||

|'''2.''' | |||

|Beeinträchtigung des informationellen Selbstbestimmungsrechts (personenbezogene Daten) | |||

| style="background-color:#ffdbb6;"|hoch | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

|besondere personenbezogene Daten. | |||

|- | |||

|'''3.''' | |||

|Beeinträchtigung der persönlichen Unversehrtheit | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

|Eine höhere Beinträchtigung ist nicht zu erwarten. | |||

|- | |||

|'''4.''' | |||

|Beeinträchtigung der Aufgabenerfüllung | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

|Eine höhere Beinträchtigung ist nicht zu erwarten. | |||

|- | |||

|'''5.''' | |||

|Negative Innen- oder Außenwirkung | |||

| style="background-color:#ffdbb6;"|hoch | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#afd095;"|normal | |||

|Hohe Außenwirkung, insbesondere auf zukünftige Bewerber. | |||

|- | |||

|'''6.''' | |||

|Finanzielle Auswirkungen | |||

| style="background-color:#afd095;"|normal | |||

| style="background-color:#ffdbb6;"|hoch | |||

| style="background-color:#afd095;"|normal | |||

|Fehler haben ggf. Auswirkung auf Gehaltsabrechnungen. | |||

|- | |||

|'''=''' | |||

|'''Gesamtschutzbedarf (Maximunprinzip je Spalte):''' | |||

| style="background-color:#ffdbb6;"|'''hoch''' | |||

| style="background-color:#ffdbb6;"|'''hoch''' | |||

| style="background-color:#afd095;"|'''normal''' | |||

| | |||

|} | |||

== | === Gesamtbewertung === | ||

In der Übersicht über alle Prozesse / Anwendungen reicht es jeweils das Ergebnis für die drei Grundwerte mit kurzer Begründung zu benennen: | |||

'''Beispiel:''' | |||

{| class="wikitable" | |||

|- | |||

| colspan="2" |'''P1 - Personalverwaltung''' | |||

|Begründung: | |||

|- | |||

|Vertraulichkeit: | |||

|'''hoch''' | |||

|In der Personalverwaltung werden besondere personenbezogene Daten verarbeitet, die einem besonderen gesetzlichen Schutz unterliegen. Hohe Außenwirkung bei Bekanntwerden. | |||

|- | |||

|Integrität: | |||

|'''hoch''' | |||

|Personaldaten werden u.a. zur Gehaltsabrechnung genutzt. Fehlerhafte Daten können zu fehlerhaften Abrechnungen führen. | |||

|- | |||

|Verfügbarkeit: | |||

|normal | |||

|Personalangelegenheiten sind i.d.R. nicht besonders zeitkritisch. Ausfälle von mehr als 24 Stunden sind vertretbar. Die Daten werden täglich gesichert, stehen bei Bedarf auch in Papierform zur Verfügung und können teilweise noch auf Papier bearbeitet werden. | |||

|} | |||

{| class="wikitable" | |||

|- | |||

| colspan="2" |'''P2 - Produktionssteuerung''' | |||

|Begründung: | |||

|- | |||

|Vertraulichkeit: | |||

|normal | |||

|In der Produktionssteuerung werden keine personenbezogenen Daten und keine besonders schützenswerten Betriebsgeheimnisse verarbeitet. | |||

|- | |||

|Integrität: | |||

|'''hoch''' | |||

|Fehlerhafte Daten können zu Produktionsausfällen oder zu Schäden an Maschinen führen. | |||

|- | |||

|Verfügbarkeit: | |||

|'''hoch''' | |||

|Ohne Produktionsdaten kann nicht prodiziert werden, jeder Ausfall führt direkt zu finanziellem Schaden. | |||

|} | |||

... und ggf. weiter. | |||

== Auswirkungen auf weitere Schritte == | == Auswirkungen auf weitere Schritte == | ||

Bei einem Schutzbedarf über "normal" muss im Rahmen einer [[RiLi- | Bei einem Schutzbedarf über "normal" muss im Rahmen einer [[RiLi-Risikoanalyse|Riskoanalyse]] festgestellt werden, ob die Standardanforderungen des IT-Grundschutz ausreichen oder ob (und wo) zusätzliche Maßnahmen erforderlich sind. | ||

[[Kategorie:Artikel]] | [[Kategorie:Artikel]] | ||

[[Kategorie: | [[Kategorie:KMU]] | ||

Aktuelle Version vom 5. März 2025, 09:56 Uhr

Ein zentraler Bestandteil bei der Erstellung einer Sicherheitskonzeption nach der Methodik des BSI Standards 200-2 und dem damit verbunden Aufbau eines ISMS ist u.a. die Durchführung einer Schutzbedarfsfeststellung für die zu verarbeitenden Informationen.

Die Schutzbedarfsfeststellung muss für jede(n) Geschäftsprozess und/oder Anwendung getrennt durchgeführt werden und der festgestellte Schutzbedarf vererbt sich auf die folgenden Zielobjekte (Anwendungen, Netze, IT-Systeme) die von dem jeweiligen Geschäftsprozess oder der Anwendung genutzt werden.

Bei Informationsverbünden für die die Basis-Absicherung gewählt wurde, entfällt die Schutzbedarfsfeststellung, da die Basis-Absicherung grundsäztlich von einem Schutzbedarf "normal" in allen Grundwerten ausgeht.

Grundwerte

Die Schutzbedarfsfeststellung erfolgt getrennt für die drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

Vertraulichkeit: Keine unbefugte Kentnisnahme oder Weitergabe von Informationen.

Integrität: Die Korrektheit von Informationen und der korrekte Funktionsweise von Systemen.

Verfügbarkeit: Unbeeinträchtigter Zugriff auf Systeme und Informationen.

Die drei Grundwerte müssen durchgängig getrennt betrachtet werden, da sich diese auch in den Maßnahmen grundlegend unterscheiden.

Schutzbedarfskategorien

Zunächst sind Schutzbedarfskategorien (Schutzstufen) zu definieren. Durch das BSI werden folgende drei Schutzbedarfskategorien vorgeschlagen:

- normal (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind begrenzt und beherrschbar)

- hoch (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind beträchtlich)

- sehr hoch (Die Auswirkungen möglicher Beinträchtigungen der Grundwerte sind existenzbedrohend)

Es können auch hiervon abweichende oder zusätzliche Schutzbedarfskategorien definiert werden. Mehr als 3-4 Schutzstufen erscheint jedoch nicht sinnvoll, da die Einstufung selten an klar definierten Kennzahlen erfolgen kann und daher oft subjektiv geprägt ist.

Die Grenze zwischen "normal" und "hoch" ist zu beachten! Die Kategorie "normal" darf nicht wesentlich von der Beispieldefinition des BSI im Standard 200-2 abweichen, da sich die Anforderungen der Standardabsicherung an dieser Definition orientieren. Bei unterschiedlicher Benennung der Kategorien muss erkennbar sein, welche Kategorie dem "normal" des BSI-Standards entspricht.

Schadensszenarien

Zur besseren Bewertbarkeit werden die Schutzbedarfe in verschiedenen Schadensszenarien betrachtet. Für jedes Schadensszenario werden die Schutzbedarfskategorien einzeln definiert:

| Schadensszenario | normal | hoch | sehr hoch | |

|---|---|---|---|---|

| 1. | Verstoß gegen Gesetze, Vorschriften, Verträge | Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen. | Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen. | Fundamentaler Verstoß gegen Vorschriften und Gesetze. Vertragsverletzungen, deren Haftungsschäden ruinös sind. |

| 2. | Beeinträchtigung des informationellen Selbstbestimmungsrechts (personenbezogene Daten) | Es handelt sich um personenbezogene Daten, durch deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen nur gering beeinträchtigt werden kann. | Es handelt sich um personenbezogene Daten, bei deren Verarbeitung der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen erheblich beeinträchtigt werden kann. | Es handelt sich um personenbezogene Daten, bei deren Verarbeitung eine Gefahr für Leib und Leben oder die persönliche Freiheit des Betroffenen gegeben ist. |

| 3. | Beeinträchtigung der persönlichen Unversehrtheit | Eine Beeinträchtigung erscheint nicht möglich. | Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht absolut ausgeschlossen werden. | Gravierende Beeinträchtigungen der persönlichen Unversehrtheit sind möglich. Gefahr für Leib und Leben. |

| 4. | Beeinträchtigung der Aufgabenerfüllung | Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden und verstößt gegen keine Verträge, Fristen oder Gesetze. | Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. Es werden lediglich interne Verträge oder Fristen verletzt. | Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. Verträge oder Fristen können nicht mehr erfüllt werden. |

| 5. | Negative Innen- oder Außenwirkung | Eine geringe bzw. nur interne Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | Eine breite Ansehens- oder Vertrauensbeeinträchtigung ist zu erwarten. | Eine landesweite Ansehens- oder Vertrauensbeeinträchtigung, eventuell sogar existenzgefährdender Art, ist denkbar. |

| 6. | Finanzielle Auswirkungen | Der finanzielle Schaden bleibt für die Institution tolerabel. | Der Schaden bewirkt beachtliche finanzielle Verluste, die aber noch innerhalb der Institution aufgefangen werden können. | Der finanzielle Schaden ist für die Institution existenzbedrohend. |

Je nach Art der Organisation sind die Grenzen zwischen den einzelnen Schutzbedarfskategorien "normal" ⇔ "hoch" und "hoch" ⇔ "sehr hoch" zu konkretisieren. Z.B. bei den finanziellen Auswirkungen mit konkreten Euro-Beträgen.

Vererbungsprinzipen

Da einzelne IT-Komponenten in der Regel nicht zum Selbstzweck betrieben werden, leitet sich ihr Schutzbedarf nicht vom reinen Wert der Komponente ab, sondern von den Informationen/Geschäftsprozessen, deren Verarbeitung sie dienen. Der Schutzbedarf vererbt sich somit von den Kerngeschäftsprozessen über die Anwendungen, die einzelnen IT-Komponenten bis hin zu den Gebäuden und Räumen.

Die folgenden Vererbungsprinzipen des Schutzbedarfs können je nach Bedarf angewendet werden:

Maximalprinzip

Im Maximumprizip (Standard) wird der jeweils höchste Einzelwert betrachtet, d.h. wenn mehrere unterschiedliche Schutzstufen gemeinsam betrachtet werden, zählt nur die höchste Einzel-Stufe für das Gesamtsystem. Z.B. Nutzen drei Systeme unterschiedlichen Schutzbedarfs im Grundwert Verfügbarkeit eine Netzkomponente, erhält diese gemeinsame Netzkomponente die höchste Schutzbedarfsstufe der drei einzelnen Systeme.

Verteilungseffekt

Der Verteilungseffekt bedeutet das sich das Risiko über mehrere Systeme verteilen kann und daher die Schutzstufe des einzelnen Systems sinkt.

Z.B.: Wenn der Schutzbedarf eines Systems im Grundwert Verfügbarkeit "hoch" ist, davon aber mehrere Systeme vorhanden sind, die sich gegenseitig ersetzen können (z.B. bei einer Lastverteilung), kann der Schutzbedarf für das einzelne System auf "normal" sinken, da der Ausfall eines einzelnen System im Gesamtsystem kompensiert werden kann.

Kumulationseffekt

Der Kumulationseffekt ist das Gegenteil vom Verteilungseffekt, hier kann die Kumulation mehrerer Systeme zu einer Erhöhung des Schutzbedarfs des Gesamtsystems führen. Z.B.: Auf einem Server laufen viele Anwendungen mit dem Schutzbedarf "normal", Der Ausfall einer einzelnen Anwendung ist unkritisch. Fällt dagegen der Server aus, fallen damit auch alle Anwendungen auf dem Server aus, was für das Gesamtsystem kritisch ist, daher bekommt der Server aufgrund des Kumulationseffekts den Schutzbedarf "hoch" auch wenn jede einzelne Anwendung nur einen normalen Schutzbedarf vererbt.

Vererbungsprinzipien in der Praxis

Im Beispiel rechts sind die Vererbungsprinzipien grafisch dargestellt.

Der Prozess (P1) benötigt die Anwendungen (A1) und (A2) und vererbt seinen Schutzbedarf 1:1 an beide Anwendungen.

Die Anwendung (A2) läuft auf dem Server (S4) und vererbt ihren Schutzbedarf 1:1 an den Server (S4).

Die Anwendung (A1) läuft lastverteilt auf den Servern (S1, S2, S3). Alle drei Server können sich gegenseitig ersetzen. Der Schutzbedarf für den Grundwert Verfügbarkeit verteilt sich auf alle drei Server Da der Ausfall eines Servers nicht zum Ausfall der Anwendung führt, sind die Anforderungen an die Verfügbarkeit jedes einzelnen Servers also geringer als die der Anwendung (Verteilungseffekt). Die Grundwerte Vertraulichkeit und Integrität bleiben unverändert und vererben sich 1:1 auf jeden der drei Server.

Alle vier Server (S1 bis S4) verwenden den Storage (ST1). Das Storage erbt den Schutzbedarf aller vier Server nach dem Maximalprizip. D.h. der jeweils höchste einzelne Schutzbedarf der vier Server (S1 bis S4) gilt für das gesamte Storage.

Da der Ausfall des Storage (ST1) zum Ausfall aller vier Server (S1 bis S4) führt (und damit zum Ausfall beider Anwendungen (A1) und (A2)), kommt hier ggf. auch der Kumulationseffekt zum Tragen. D.h. die einzelnen Schutzbedarfe kumulieren im Storage (ST1) und können hier in Summe zu einem höheren Schutzbedarf für den Grundwert Verfügbarkeit führen.

(In diesem kleinen Beispiel wäre der Kumulationseffekt in der Praxis nicht relevant, da es nur eine Quelle für den Schutzbedarf gibt, den Prozess (P1) und es keinen Sinn machen würde, dass eine einzelne Komponente einen höheren Schutzbedarf erhält als die zugrunde liegende Information).

Schutzbedarfsfeststellung

In der eigentlichen Schutzbedarfsfeststellung wird der Schutzbedarf für die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit gemäß den zuvor getroffenen Definitionen für alle Prozesse (alternativ Anwendungen) einzeln ermittelt und die Einstufung kurz begründet. Die Begründung ist zwingend erforderlich um eine Nachvollziehbarkeit der Einstufung zu gewährleisten.

Einzelbewertung

Beispiel: Prozess "P1 - Personalverwaltung" Anhand der definierten Schadenscenarien und der o.g. Bewertungstabelle ergibt sich folgendes Bild:

| Schadensszenario | Vertraulicheit | Integrität | Verfügbarkeit | Begründung | |

| 1. | Verstoß gegen Gesetze, Vorschriften, Verträge | hoch | normal | normal | besondere personenbezogene Daten. |

| 2. | Beeinträchtigung des informationellen Selbstbestimmungsrechts (personenbezogene Daten) | hoch | normal | normal | besondere personenbezogene Daten. |

| 3. | Beeinträchtigung der persönlichen Unversehrtheit | normal | normal | normal | Eine höhere Beinträchtigung ist nicht zu erwarten. |

| 4. | Beeinträchtigung der Aufgabenerfüllung | normal | normal | normal | Eine höhere Beinträchtigung ist nicht zu erwarten. |

| 5. | Negative Innen- oder Außenwirkung | hoch | normal | normal | Hohe Außenwirkung, insbesondere auf zukünftige Bewerber. |

| 6. | Finanzielle Auswirkungen | normal | hoch | normal | Fehler haben ggf. Auswirkung auf Gehaltsabrechnungen. |

| = | Gesamtschutzbedarf (Maximunprinzip je Spalte): | hoch | hoch | normal |

Gesamtbewertung

In der Übersicht über alle Prozesse / Anwendungen reicht es jeweils das Ergebnis für die drei Grundwerte mit kurzer Begründung zu benennen:

Beispiel:

| P1 - Personalverwaltung | Begründung: | |

| Vertraulichkeit: | hoch | In der Personalverwaltung werden besondere personenbezogene Daten verarbeitet, die einem besonderen gesetzlichen Schutz unterliegen. Hohe Außenwirkung bei Bekanntwerden. |

| Integrität: | hoch | Personaldaten werden u.a. zur Gehaltsabrechnung genutzt. Fehlerhafte Daten können zu fehlerhaften Abrechnungen führen. |

| Verfügbarkeit: | normal | Personalangelegenheiten sind i.d.R. nicht besonders zeitkritisch. Ausfälle von mehr als 24 Stunden sind vertretbar. Die Daten werden täglich gesichert, stehen bei Bedarf auch in Papierform zur Verfügung und können teilweise noch auf Papier bearbeitet werden. |

| P2 - Produktionssteuerung | Begründung: | |

| Vertraulichkeit: | normal | In der Produktionssteuerung werden keine personenbezogenen Daten und keine besonders schützenswerten Betriebsgeheimnisse verarbeitet. |

| Integrität: | hoch | Fehlerhafte Daten können zu Produktionsausfällen oder zu Schäden an Maschinen führen. |

| Verfügbarkeit: | hoch | Ohne Produktionsdaten kann nicht prodiziert werden, jeder Ausfall führt direkt zu finanziellem Schaden. |

... und ggf. weiter.

Auswirkungen auf weitere Schritte

Bei einem Schutzbedarf über "normal" muss im Rahmen einer Riskoanalyse festgestellt werden, ob die Standardanforderungen des IT-Grundschutz ausreichen oder ob (und wo) zusätzliche Maßnahmen erforderlich sind.