ISMS-Einführung: Unterschied zwischen den Versionen

Dirk (Diskussion | Beiträge) KKeine Bearbeitungszusammenfassung |

Dirk (Diskussion | Beiträge) KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{#seo: | {{#seo: | ||

|title=ISMS | |title=Anleitung zur ISMS Einführung | ||

|keywords= ISMS,Ratgeber,Anleitung,Einführung,Inhalte,HowTo | |keywords= ISMS,Ratgeber,Anleitung,Einführung,Inhalte,HowTo | ||

|description=Einführung | |description=Kurzanleitung zur Einführung eines ISMS. | ||

}} | }} | ||

==Was ist ein ISMS?== | ==Was ist ein ISMS?== | ||

ISMS steht für "Information Security Management System" und beinhaltet einen ganzheitlichen Ansatz für das Management der Informationssicherheit in einer Organisation. Ein ISMS umfasst eine Reihe von Prozessen, Richtlinien, Verfahren und Technologien, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und Risiken zu minimieren. | ISMS steht für "Information Security Management System" und beinhaltet einen ganzheitlichen Ansatz für das Management der Informationssicherheit in einer Organisation. Ein ISMS umfasst eine Reihe von Prozessen, Richtlinien, Verfahren und Technologien, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und Risiken zu minimieren. | ||

Eines sollte klar sein: Ein ISMS ist nichts, was man in ein paar Tagen einführen kann! Die Einführung eines ISMS braucht Zeit, Ausdauer und Ressourcen, viel Zeit, viel Ausdauer und viele Ressourcen! | Eines sollte klar sein: Ein ISMS ist nichts, was man in ein paar Tagen einführen kann! Die Einführung eines ISMS braucht Zeit, Ausdauer und Ressourcen, viel Zeit, viel Ausdauer und viele Ressourcen! | ||

Die Einführung eines funktionierenden ISMS dauert je nach Komplexität der Organisation in der Regel mindestens 1-2 Jahre (eher 2 als 1), in größeren Organisationen auch 3-5 Jahre (manche schaffen es nie). Genau genommen dauert es so lange, wie die Organisation besteht, denn wenn man es richtig macht, ist man nie fertig. Es ist ein kontinuierlicher Prozess, der sich immer wieder in Frage stellt und neu erfindet. Das nennt man Kontinuierlicher Verbesserungsprozess (KVP):<blockquote>"Informationssicherheit ist kein Projekt, Informationssicherheit ist ein immerwährender Prozess" </blockquote>Meint: Ein Projekt ist irgendwann abgeschlossen und hat ein Ergebnis, es ist "fertig". Informationssicherheit ist nie fertig, die Bedrohungen ändern sich, die Angreifer entwickeln sich weiter und lernen dazu, darauf muss ständig reagiert werden, die eigenen Prozesse müssen ständig den veränderten Umständen angepasst werden. | Es wird viele Hindernisse und Widerstände geben und es wird viel Überzeugungsarbeit bei der Organisationsleitung, den IT-Administratoren und den Mitarbeitern notwendig sein. | ||

Die Einführung eines funktionierenden ISMS dauert je nach Komplexität der Organisation in der Regel mindestens 1-2 Jahre (eher 2 als 1), in größeren Organisationen auch gern mal 3-5 Jahre (manche schaffen es nie). Genau genommen dauert es so lange, wie die Organisation besteht, denn wenn man es richtig macht, ist man nie fertig. Es ist ein kontinuierlicher Prozess, der sich immer wieder in Frage stellt und neu erfindet. Das nennt man Kontinuierlicher Verbesserungsprozess (KVP):<blockquote>"Informationssicherheit ist kein Projekt, Informationssicherheit ist ein immerwährender Prozess" </blockquote>Meint: Ein Projekt ist irgendwann abgeschlossen und hat ein Ergebnis, es ist "fertig". Informationssicherheit ist nie fertig, die Bedrohungen ändern sich, die Angreifer entwickeln sich weiter und lernen dazu, darauf muss ständig reagiert werden, die eigenen Prozesse müssen ständig den veränderten Umständen angepasst werden. | |||

==Wo und wie fange ich an?== | ==Wo und wie fange ich an?== | ||

| Zeile 39: | Zeile 23: | ||

#'''Umsetzung:''' Implementiere das ISMS, indem du geeignete Prozesse und Verfahren einführst, die darauf abzielen, Risiken zu minimieren und die Informationssicherheit zu verbessern. | #'''Umsetzung:''' Implementiere das ISMS, indem du geeignete Prozesse und Verfahren einführst, die darauf abzielen, Risiken zu minimieren und die Informationssicherheit zu verbessern. | ||

#'''Überwachung:''' Überwache kontinuierlich die Leistung des ISMS, um sicherzustellen, dass es seinen Zweck erfüllt und identifiziere Schwachstellen, um geeignete Korrekturmaßnahmen zu ergreifen. | #'''Überwachung:''' Überwache kontinuierlich die Leistung des ISMS, um sicherzustellen, dass es seinen Zweck erfüllt und identifiziere Schwachstellen, um geeignete Korrekturmaßnahmen zu ergreifen. | ||

#'''Verbesserung:''' Stelle sicher, dass das ISMS kontinuierlich verbessert wird, indem | #'''Verbesserung:''' Stelle sicher, dass das ISMS kontinuierlich verbessert wird, indem du die Ergebnisse von Überwachung und Korrekturmaßnahmen nutzt, um Änderungen und Anpassungen vorzunehmen. | ||

Der erste Punkt erfordert die meiste Aufmerksamkeit, da er die Grundlage des ISMS bildet und in der Regel nur einmal zu Beginn oder bei wesentlichen Änderungen der Organisation durchgeführt wird. Die folgenden Punkte 2 bis 5 stellen den eigentlichen Kernprozess des ISMS dar und werden entsprechend dem PDCA-Zyklus in vielen Iterationen wiederholt. | Der erste Punkt erfordert die meiste Aufmerksamkeit, da er die Grundlage des ISMS bildet und in der Regel nur einmal zu Beginn oder bei wesentlichen Änderungen der Organisation durchgeführt wird. Die folgenden Punkte 2 bis 5 stellen den eigentlichen Kernprozess des ISMS dar und werden entsprechend dem PDCA-Zyklus in vielen Iterationen wiederholt und dabei immer weiter verfeinert. | ||

==Voraussetzung für die Einführung eines ISMS== | ==Voraussetzung für die Einführung eines ISMS== | ||

Für die erfolgreiche eingeführt eines ISMS sollten folgenden Voraussetzungen erfüllt sein: | Für die erfolgreiche eingeführt eines ISMS sollten folgenden Voraussetzungen erfüllt sein: | ||

*'''Unterstützung der | *'''Unterstützung der Leitung:''' Es ist wichtig, dass die Leitung der Organisation die Notwendigkeit der Informationssicherheit erkennt und die Einführung eines ISMS aktiv unterstützt. Ohne Rückendeckung von ganz oben, geht garnichts. | ||

*'''Ressourcen:''' Eine erfolgreiche Einführung eines ISMS erfordert die Zuweisung von ausreichenden Ressourcen, einschließlich Zeit, Personal und Finanzen. Auch hier ist meist noch viel Überzeugungsarbeit zu leiste. | *'''Ressourcen:''' Eine erfolgreiche Einführung eines ISMS erfordert die Zuweisung von ausreichenden Ressourcen, einschließlich Zeit, Personal und Finanzen. Auch hier ist meist noch viel Überzeugungsarbeit zu leiste. | ||

* '''Mitarbeiterbeteiligung:''' Die Mitarbeiter müssen in den Einführungsprozess einbezogen werden, damit sie die Regeln und Prozesse verstehen und einhalten. | * '''Mitarbeiterbeteiligung:''' Die Mitarbeiter müssen in den Einführungsprozess von Anfang an einbezogen werden, damit sie die Regeln und Prozesse verstehen und einhalten. | ||

*'''Prozessorientierung:''' Ein ISMS basiert auf einem Prozessansatz, daher ist es wichtig, dass die Organisation generell prozessorientiert arbeitet. | *'''Prozessorientierung:''' Ein ISMS basiert auf einem Prozessansatz, daher ist es wichtig, dass die Organisation generell prozessorientiert arbeitet. | ||

*'''Klare Geschäftsprozesse:''' Es muss in der Organisation klar definierte Geschäftsprozesse geben und das Management und die | *'''Klare Geschäftsprozesse:''' Es muss in der Organisation klar definierte Geschäftsprozesse geben und das Management und die Mitarbeitenden müssen diese Geschäftsprozesse kennen, um die damit verbundenen Informationssicherheitsrisiken zu verstehen. | ||

*'''Kommunikation:''' Es ist wichtig, dass eine effektive und offene Kommunikation innerhalb der Organisation etabliert wird, um sicherzustellen, dass alle Mitarbeiter über das ISMS informiert sind und ihre Rolle verstehen. | *'''Kommunikation:''' Es ist wichtig, dass eine effektive und offene Kommunikation innerhalb der Organisation etabliert wird, um sicherzustellen, dass alle Mitarbeiter über das ISMS informiert sind und ihre Rolle kennen und verstehen. | ||

== Nutzung von Standards == | |||

Ein ISMS kann prinzipiell von jeder Organisation nach eigenem Ermessen eingeführt werden. Dabei hat die Organisation die Freiheit, eigene Methoden, Prozesse und Maßnahmen zu entwickeln, um die Informationssicherheit zu gewährleisten. | |||

Die Einführung eines ISMS nach eigenen Vorgaben bietet Flexibilität und die Möglichkeit, individuelle Lösungen zu entwickeln. Dennoch bietet die Nutzung etablierter Standards wie ISO 27001 oder BSI IT-Grundschutz erhebliche Vorteile. Sie sorgen für eine strukturierte Implementierung, schaffen Vertrauen, unterstützen das Risikomanagement, erleichtern die Compliance und steigern die Effizienz. Organisationen, die auf diese Standards zurückgreifen, profitieren von bewährten Methoden und können ihre Informationssicherheit auf ein hohes Niveau heben und die ggf. später durch eine Zertifizierung Kunden oder Geschäftspartnern gegenüber nachweisen. | |||

Zum Vergleich der wichtigsten beiden Standards siehe [[ISO27001 vs. IT-Grundschutz|Vergleich ISO27001 und IT-Grundschutz]]. | |||

==Erforderliche Dokumentation== | ==Erforderliche Dokumentation== | ||

Ein ISMS erfordert eine Reihe von Dokumenten, um die Erfüllung der Anforderungen des Rahmenwerks nachzuweisen. Hier sind einige wichtige Dokumente, die für ein ISMS grundlegend erforderlich sind: | Ein ISMS erfordert eine Reihe von Dokumenten, um die Erfüllung der Anforderungen des Rahmenwerks nachzuweisen. Hier sind einige wichtige Dokumente, die für ein ISMS grundlegend erforderlich sind: | ||

| Zeile 57: | Zeile 49: | ||

*'''Sicherheitsleitlinie:''' Die Sicherheitsleitlinie beschreibt die Sicherheitsstrategie der Organisation und legen die grundlegenden Regeln und Verfahren für die Informationssicherheit in der Organisation fest. | *'''Sicherheitsleitlinie:''' Die Sicherheitsleitlinie beschreibt die Sicherheitsstrategie der Organisation und legen die grundlegenden Regeln und Verfahren für die Informationssicherheit in der Organisation fest. | ||

*'''Sicherheitsrichtlinien und Betriebskonzepte:''' Sicherheitsrichtlinien beschreiben grundsätzliche Vorgaben und Regelungen zu spezifischen Themen, Betriebskonzepte beschreiben detailliert, wie die Sicherheitsrichtlinien umgesetzt werden sollen. | *'''Sicherheitsrichtlinien und Betriebskonzepte:''' Sicherheitsrichtlinien beschreiben grundsätzliche Vorgaben und Regelungen zu spezifischen Themen, Betriebskonzepte beschreiben detailliert, wie die Sicherheitsrichtlinien umgesetzt werden sollen. | ||

*'''Dokumentation der Sicherheitsmaßnahmen:''' Die Dokumentation der Sicherheitsmaßnahmen beschreibt die tatsächlich implementierten Maßnahmen, um die Informationssicherheit sicherzustellen. | *'''Dokumentation der Sicherheitsmaßnahmen:''' Die Dokumentation der Sicherheitsmaßnahmen beschreibt die tatsächlich implementierten Maßnahmen, um die Informationssicherheit sicherzustellen. In den wesentlichen Standards ISO/IEC 27001 und BSI IT-Grundschutz gibt es hierfür umfangreiche Anforderungskataloge die abgearbeitet werden müssen. | ||

*'''Protokolle:''' Protokolle dokumentieren die Ergebnisse von Überwachungen und Überprüfungen, sowie die durchgeführten Maßnahmen, um die Informationssicherheit zu gewährleisten | *'''Protokolle:''' Protokolle dokumentieren die Ergebnisse von Überwachungen und Überprüfungen, sowie die durchgeführten Maßnahmen, um die Informationssicherheit zu gewährleisten. | ||

* ''' | * '''Notfall- und Wiederherstellungspläne:''' Notfallpläne beschreiben die im Notfall zu ergreifenden Maßnahmen, um die Informationssicherheit auch in Ausnahmesituationen zu gewährleisten und mittels Wiederherstellungsplänen schnell zum Normalbetrieb zurückzukehren. | ||

*'''Schulungsunterlagen:''' Schulungsunterlagen, die die Mitarbeiter in Bezug auf die Informationssicherheit unterweisen. | *'''Schulungsunterlagen:''' Schulungsunterlagen, die die Mitarbeiter in Bezug auf die Informationssicherheit unterweisen. | ||

*'''Berichte:''' Berichte dokumentieren die Ergebnisse von Überwachungen, Überprüfungen und Audits und unterrichten die Organisationsleitung über den Stand der Informationssicherheit in der Organisation. Berichte und Protokolle sind auch die Basis für ggf. erforderliche Korrekturmaßnahmen. | *'''Berichte:''' Berichte dokumentieren die Ergebnisse von Überwachungen, Überprüfungen und Audits und unterrichten die Organisationsleitung über den Stand der Informationssicherheit in der Organisation. Berichte und Protokolle sind auch die Basis für ggf. erforderliche Korrekturmaßnahmen. | ||

| Zeile 67: | Zeile 59: | ||

==Organisation des Informationssicherheitsmanagement== | ==Organisation des Informationssicherheitsmanagement== | ||

Die Organisation des Informationssicherheitsmanagements (ISMS) ist ein zentraler Bestandteil bei der Einführung und Aufrechterhaltung eines effektiven Sicherheitsmanagementsystems. Hierbei geht es darum, klare Strukturen, Verantwortlichkeiten und Prozesse zu definieren, die die Informationssicherheit in der gesamten Organisation gewährleisten. Ein gut organisiertes ISMS hilft, Risiken zu minimieren, Compliance-Anforderungen zu erfüllen und das Vertrauen von Kunden und Partnern zu stärken. | |||

=== Definition von Rollen und Verantwortlichkeiten === | |||

Ein wesentlicher Schritt in der Organisation des ISMS ist die Zuweisung spezifischer Rollen und Verantwortlichkeiten. Dazu gehören: | |||

* '''Informationssicherheitsbeauftragte (ISB):''' Verantwortlich für die Entwicklung, Implementierung und Überwachung des ISMS. Der ISB koordiniert alle Aktivitäten im Zusammenhang mit der Informationssicherheit und berichtet an die Geschäftsleitung. | |||

* '''Sicherheitsmanager/Sicherheitsmanagerin:''' Unterstützt den ISB bei der operativen Umsetzung des ISMS, führt Risikoanalysen durch und entwickelt Sicherheitsmaßnahmen. | |||

* '''Datenschutzbeauftragte:''' Stellt sicher, dass alle Datenschutzanforderungen eingehalten werden und berät die Organisation in Datenschutzfragen. | |||

* '''IT-Sicherheitsverantwortliche:''' Zuständig für die technische Sicherheit der IT-Infrastruktur, einschließlich der Implementierung technischer Sicherheitsmaßnahmen und der Überwachung der IT-Systeme. | |||

Diese Rollen bilden zusammen mit der Organisationsleitung das Informationssicherheits-Management-Team. | |||

=== Entwicklung einer Sicherheitsstrategie === | |||

Eine umfassende Sicherheitsstrategie bildet die Grundlage des ISMS. Sie sollte die folgenden Elemente umfassen: | |||

* '''Ziele und Prinzipien der Informationssicherheit:''' Festlegung der übergeordneten Sicherheitsziele und -prinzipien der Organisation. | |||

* '''Risikomanagement:''' Identifikation, Bewertung und Behandlung von Risiken, die die Informationssicherheit gefährden könnten. | |||

* '''Sicherheitsrichtlinien und -verfahren:''' Entwicklung und Implementierung von Richtlinien und Verfahren, die die Sicherheitsanforderungen und -prozesse festlegen. | |||

=== Schulung und Sensibilisierung === | |||

Die Schulung und Sensibilisierung aller Mitarbeitenden ist entscheidend für den Erfolg des ISMS. Regelmäßige Schulungen und Sensibilisierungskampagnen helfen dabei, das Bewusstsein für Informationssicherheit zu schärfen und sicherzustellen, dass alle Mitarbeitenden die Sicherheitsrichtlinien und -verfahren kennen und einhalten. | |||

=== Kontinuierliche Überwachung und Verbesserung === | |||

Ein ISMS ist kein statisches System, sondern erfordert kontinuierliche Überwachung und Verbesserung. Regelmäßige interne Audits, Überprüfungen und Anpassungen der Sicherheitsmaßnahmen sind notwendig, um auf neue Bedrohungen und Veränderungen in der Organisation zu reagieren. Das Feedback der Mitarbeitenden und die Ergebnisse der Audits sollten genutzt werden, um das ISMS kontinuierlich zu verbessern. | |||

==Definition des Informationsverbunds (Scope)== | ==Definition des Informationsverbunds (Scope)== | ||

Die Definition des Informationsverbunds, auch Scope genannt, legt fest, welche Bereiche, Geschäftsprozesse, Informationen und IT-Systeme in das ISMS einbezogen werden. Dies umfasst die Identifikation relevanter Geschäftsprozesse und IT-Systeme sowie die Festlegung organisatorischer Grenzen und Standorte. Externe Abhängigkeiten, wie Dienstleister und Partner, müssen ebenfalls berücksichtigt werden. Eine klare Dokumentation des Scopes ist entscheidend und sollte die enthaltenen Elemente sowie die Begründung für die Einbeziehung oder den Ausschluss bestimmter Bereiche umfassen. Der definierte Scope muss intern kommuniziert und von der Geschäftsleitung genehmigt werden, um sicherzustellen, dass alle relevanten Parteien informiert und eingebunden sind. In größeren Organisationen kann es durchaus mehrere Informationsverbünde (Scopes) mit unterscheidlichem Schutzbedarf geben geben. | |||

Ab hier beginnt dann die eigentliche Arbeit im Rahmen und nach den Regeln des eingeführten ISMS. | |||

[[Kategorie:Artikel]] | [[Kategorie:Artikel]] | ||

Version vom 24. Juli 2024, 14:33 Uhr

Was ist ein ISMS?

ISMS steht für "Information Security Management System" und beinhaltet einen ganzheitlichen Ansatz für das Management der Informationssicherheit in einer Organisation. Ein ISMS umfasst eine Reihe von Prozessen, Richtlinien, Verfahren und Technologien, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und Risiken zu minimieren.

Eines sollte klar sein: Ein ISMS ist nichts, was man in ein paar Tagen einführen kann! Die Einführung eines ISMS braucht Zeit, Ausdauer und Ressourcen, viel Zeit, viel Ausdauer und viele Ressourcen!

Es wird viele Hindernisse und Widerstände geben und es wird viel Überzeugungsarbeit bei der Organisationsleitung, den IT-Administratoren und den Mitarbeitern notwendig sein.

Die Einführung eines funktionierenden ISMS dauert je nach Komplexität der Organisation in der Regel mindestens 1-2 Jahre (eher 2 als 1), in größeren Organisationen auch gern mal 3-5 Jahre (manche schaffen es nie). Genau genommen dauert es so lange, wie die Organisation besteht, denn wenn man es richtig macht, ist man nie fertig. Es ist ein kontinuierlicher Prozess, der sich immer wieder in Frage stellt und neu erfindet. Das nennt man Kontinuierlicher Verbesserungsprozess (KVP):

"Informationssicherheit ist kein Projekt, Informationssicherheit ist ein immerwährender Prozess"

Meint: Ein Projekt ist irgendwann abgeschlossen und hat ein Ergebnis, es ist "fertig". Informationssicherheit ist nie fertig, die Bedrohungen ändern sich, die Angreifer entwickeln sich weiter und lernen dazu, darauf muss ständig reagiert werden, die eigenen Prozesse müssen ständig den veränderten Umständen angepasst werden.

Wo und wie fange ich an?

Wenn deine Organisation noch kein ISMS hat oder du dir nicht sicher bist, wo die Organisation in der Entwicklung der Informationssicherheit steht, kann dir der QuickCheck einen ersten Überblick verschaffen. Der QuickCheck ist kein Test, der ein verwertbares Ergebnis im Sinne einer Zertifizierung liefert. Der QuickCheck ist ein Fragenkatalog zu verschiedenen Themenbereichen, der dir allein durch die Beantwortung der Fragen einen schnellen und sehr groben Überblick geben soll, wo deine Baustellen liegen.

Aufbau eines ISMS

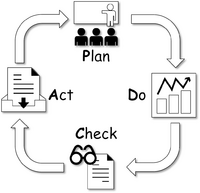

Der Aufbau eines funktionierenden ISMS dauert in der Regel mehrere Jahre. Der gesamte Prozess kann nicht in einem Kapitel beschrieben werden. Grob lässt sich der Aufbau eines ISMS nach dem Prinzip des PDCA-Modells in folgenden Schritten beschreiben:

- Bestandsaufnahme: Identifiziere die wichtigsten Geschäftsprozesse, Informationen und Systeme in deiner Organisation und bewerten die Risiken, denen sie ausgesetzt sind.

- Planung: Lege Ziele und Strategien für das ISMS fest und entwickle ein umfassendes Konzept für die Umsetzung.

- Umsetzung: Implementiere das ISMS, indem du geeignete Prozesse und Verfahren einführst, die darauf abzielen, Risiken zu minimieren und die Informationssicherheit zu verbessern.

- Überwachung: Überwache kontinuierlich die Leistung des ISMS, um sicherzustellen, dass es seinen Zweck erfüllt und identifiziere Schwachstellen, um geeignete Korrekturmaßnahmen zu ergreifen.

- Verbesserung: Stelle sicher, dass das ISMS kontinuierlich verbessert wird, indem du die Ergebnisse von Überwachung und Korrekturmaßnahmen nutzt, um Änderungen und Anpassungen vorzunehmen.

Der erste Punkt erfordert die meiste Aufmerksamkeit, da er die Grundlage des ISMS bildet und in der Regel nur einmal zu Beginn oder bei wesentlichen Änderungen der Organisation durchgeführt wird. Die folgenden Punkte 2 bis 5 stellen den eigentlichen Kernprozess des ISMS dar und werden entsprechend dem PDCA-Zyklus in vielen Iterationen wiederholt und dabei immer weiter verfeinert.

Voraussetzung für die Einführung eines ISMS

Für die erfolgreiche eingeführt eines ISMS sollten folgenden Voraussetzungen erfüllt sein:

- Unterstützung der Leitung: Es ist wichtig, dass die Leitung der Organisation die Notwendigkeit der Informationssicherheit erkennt und die Einführung eines ISMS aktiv unterstützt. Ohne Rückendeckung von ganz oben, geht garnichts.

- Ressourcen: Eine erfolgreiche Einführung eines ISMS erfordert die Zuweisung von ausreichenden Ressourcen, einschließlich Zeit, Personal und Finanzen. Auch hier ist meist noch viel Überzeugungsarbeit zu leiste.

- Mitarbeiterbeteiligung: Die Mitarbeiter müssen in den Einführungsprozess von Anfang an einbezogen werden, damit sie die Regeln und Prozesse verstehen und einhalten.

- Prozessorientierung: Ein ISMS basiert auf einem Prozessansatz, daher ist es wichtig, dass die Organisation generell prozessorientiert arbeitet.

- Klare Geschäftsprozesse: Es muss in der Organisation klar definierte Geschäftsprozesse geben und das Management und die Mitarbeitenden müssen diese Geschäftsprozesse kennen, um die damit verbundenen Informationssicherheitsrisiken zu verstehen.

- Kommunikation: Es ist wichtig, dass eine effektive und offene Kommunikation innerhalb der Organisation etabliert wird, um sicherzustellen, dass alle Mitarbeiter über das ISMS informiert sind und ihre Rolle kennen und verstehen.

Nutzung von Standards

Ein ISMS kann prinzipiell von jeder Organisation nach eigenem Ermessen eingeführt werden. Dabei hat die Organisation die Freiheit, eigene Methoden, Prozesse und Maßnahmen zu entwickeln, um die Informationssicherheit zu gewährleisten.

Die Einführung eines ISMS nach eigenen Vorgaben bietet Flexibilität und die Möglichkeit, individuelle Lösungen zu entwickeln. Dennoch bietet die Nutzung etablierter Standards wie ISO 27001 oder BSI IT-Grundschutz erhebliche Vorteile. Sie sorgen für eine strukturierte Implementierung, schaffen Vertrauen, unterstützen das Risikomanagement, erleichtern die Compliance und steigern die Effizienz. Organisationen, die auf diese Standards zurückgreifen, profitieren von bewährten Methoden und können ihre Informationssicherheit auf ein hohes Niveau heben und die ggf. später durch eine Zertifizierung Kunden oder Geschäftspartnern gegenüber nachweisen.

Zum Vergleich der wichtigsten beiden Standards siehe Vergleich ISO27001 und IT-Grundschutz.

Erforderliche Dokumentation

Ein ISMS erfordert eine Reihe von Dokumenten, um die Erfüllung der Anforderungen des Rahmenwerks nachzuweisen. Hier sind einige wichtige Dokumente, die für ein ISMS grundlegend erforderlich sind:

- Sicherheitsleitlinie: Die Sicherheitsleitlinie beschreibt die Sicherheitsstrategie der Organisation und legen die grundlegenden Regeln und Verfahren für die Informationssicherheit in der Organisation fest.

- Sicherheitsrichtlinien und Betriebskonzepte: Sicherheitsrichtlinien beschreiben grundsätzliche Vorgaben und Regelungen zu spezifischen Themen, Betriebskonzepte beschreiben detailliert, wie die Sicherheitsrichtlinien umgesetzt werden sollen.

- Dokumentation der Sicherheitsmaßnahmen: Die Dokumentation der Sicherheitsmaßnahmen beschreibt die tatsächlich implementierten Maßnahmen, um die Informationssicherheit sicherzustellen. In den wesentlichen Standards ISO/IEC 27001 und BSI IT-Grundschutz gibt es hierfür umfangreiche Anforderungskataloge die abgearbeitet werden müssen.

- Protokolle: Protokolle dokumentieren die Ergebnisse von Überwachungen und Überprüfungen, sowie die durchgeführten Maßnahmen, um die Informationssicherheit zu gewährleisten.

- Notfall- und Wiederherstellungspläne: Notfallpläne beschreiben die im Notfall zu ergreifenden Maßnahmen, um die Informationssicherheit auch in Ausnahmesituationen zu gewährleisten und mittels Wiederherstellungsplänen schnell zum Normalbetrieb zurückzukehren.

- Schulungsunterlagen: Schulungsunterlagen, die die Mitarbeiter in Bezug auf die Informationssicherheit unterweisen.

- Berichte: Berichte dokumentieren die Ergebnisse von Überwachungen, Überprüfungen und Audits und unterrichten die Organisationsleitung über den Stand der Informationssicherheit in der Organisation. Berichte und Protokolle sind auch die Basis für ggf. erforderliche Korrekturmaßnahmen.

Zahl Umfang und Benennung der Dokumente unterscheiden sich geringfügig, je nach verwendetem Standard (ISO 27001, BSI IT-Grundschutz, CISIS 12, ..) das grundsätzliche Vorgehen und die wesentlichen Inhalt sind aber weitgehend gleich.

Genaueres zu den üblichen Anforderungen der jeweiligen Standards an die Dokumentation findest du auf der Seite Referenzdokumente.

Organisation des Informationssicherheitsmanagement

Die Organisation des Informationssicherheitsmanagements (ISMS) ist ein zentraler Bestandteil bei der Einführung und Aufrechterhaltung eines effektiven Sicherheitsmanagementsystems. Hierbei geht es darum, klare Strukturen, Verantwortlichkeiten und Prozesse zu definieren, die die Informationssicherheit in der gesamten Organisation gewährleisten. Ein gut organisiertes ISMS hilft, Risiken zu minimieren, Compliance-Anforderungen zu erfüllen und das Vertrauen von Kunden und Partnern zu stärken.

Definition von Rollen und Verantwortlichkeiten

Ein wesentlicher Schritt in der Organisation des ISMS ist die Zuweisung spezifischer Rollen und Verantwortlichkeiten. Dazu gehören:

- Informationssicherheitsbeauftragte (ISB): Verantwortlich für die Entwicklung, Implementierung und Überwachung des ISMS. Der ISB koordiniert alle Aktivitäten im Zusammenhang mit der Informationssicherheit und berichtet an die Geschäftsleitung.

- Sicherheitsmanager/Sicherheitsmanagerin: Unterstützt den ISB bei der operativen Umsetzung des ISMS, führt Risikoanalysen durch und entwickelt Sicherheitsmaßnahmen.

- Datenschutzbeauftragte: Stellt sicher, dass alle Datenschutzanforderungen eingehalten werden und berät die Organisation in Datenschutzfragen.

- IT-Sicherheitsverantwortliche: Zuständig für die technische Sicherheit der IT-Infrastruktur, einschließlich der Implementierung technischer Sicherheitsmaßnahmen und der Überwachung der IT-Systeme.

Diese Rollen bilden zusammen mit der Organisationsleitung das Informationssicherheits-Management-Team.

Entwicklung einer Sicherheitsstrategie

Eine umfassende Sicherheitsstrategie bildet die Grundlage des ISMS. Sie sollte die folgenden Elemente umfassen:

- Ziele und Prinzipien der Informationssicherheit: Festlegung der übergeordneten Sicherheitsziele und -prinzipien der Organisation.

- Risikomanagement: Identifikation, Bewertung und Behandlung von Risiken, die die Informationssicherheit gefährden könnten.

- Sicherheitsrichtlinien und -verfahren: Entwicklung und Implementierung von Richtlinien und Verfahren, die die Sicherheitsanforderungen und -prozesse festlegen.

Schulung und Sensibilisierung

Die Schulung und Sensibilisierung aller Mitarbeitenden ist entscheidend für den Erfolg des ISMS. Regelmäßige Schulungen und Sensibilisierungskampagnen helfen dabei, das Bewusstsein für Informationssicherheit zu schärfen und sicherzustellen, dass alle Mitarbeitenden die Sicherheitsrichtlinien und -verfahren kennen und einhalten.

Kontinuierliche Überwachung und Verbesserung

Ein ISMS ist kein statisches System, sondern erfordert kontinuierliche Überwachung und Verbesserung. Regelmäßige interne Audits, Überprüfungen und Anpassungen der Sicherheitsmaßnahmen sind notwendig, um auf neue Bedrohungen und Veränderungen in der Organisation zu reagieren. Das Feedback der Mitarbeitenden und die Ergebnisse der Audits sollten genutzt werden, um das ISMS kontinuierlich zu verbessern.

Definition des Informationsverbunds (Scope)

Die Definition des Informationsverbunds, auch Scope genannt, legt fest, welche Bereiche, Geschäftsprozesse, Informationen und IT-Systeme in das ISMS einbezogen werden. Dies umfasst die Identifikation relevanter Geschäftsprozesse und IT-Systeme sowie die Festlegung organisatorischer Grenzen und Standorte. Externe Abhängigkeiten, wie Dienstleister und Partner, müssen ebenfalls berücksichtigt werden. Eine klare Dokumentation des Scopes ist entscheidend und sollte die enthaltenen Elemente sowie die Begründung für die Einbeziehung oder den Ausschluss bestimmter Bereiche umfassen. Der definierte Scope muss intern kommuniziert und von der Geschäftsleitung genehmigt werden, um sicherzustellen, dass alle relevanten Parteien informiert und eingebunden sind. In größeren Organisationen kann es durchaus mehrere Informationsverbünde (Scopes) mit unterscheidlichem Schutzbedarf geben geben.

Ab hier beginnt dann die eigentliche Arbeit im Rahmen und nach den Regeln des eingeführten ISMS.